Хакеры ГРУ из группировки APT28 (Fancy Bear) начали массированную атаку на украинские сайты. Помимо DDOS атак на государственные ресурсы они также распространяют вредоносные программы через клонированные правительственные сайты — например, через фальшивую петицию в поддержку Зеленского, написанную на корявом украинском языке.

Материал подготовлен The Insider совместно с Bellingcat

23 февраля, в День защитника Отечества (и через два дня после того, как Путин признал независимость ДНР и ЛНР), сайты большинства ключевых государственных учреждений Украины подверглись DDoS атакам. Сайты украинского парламента, Министерства иностранных дел и Совета министров (в том числе все сайты отдельных министерств) оказались недоступны.

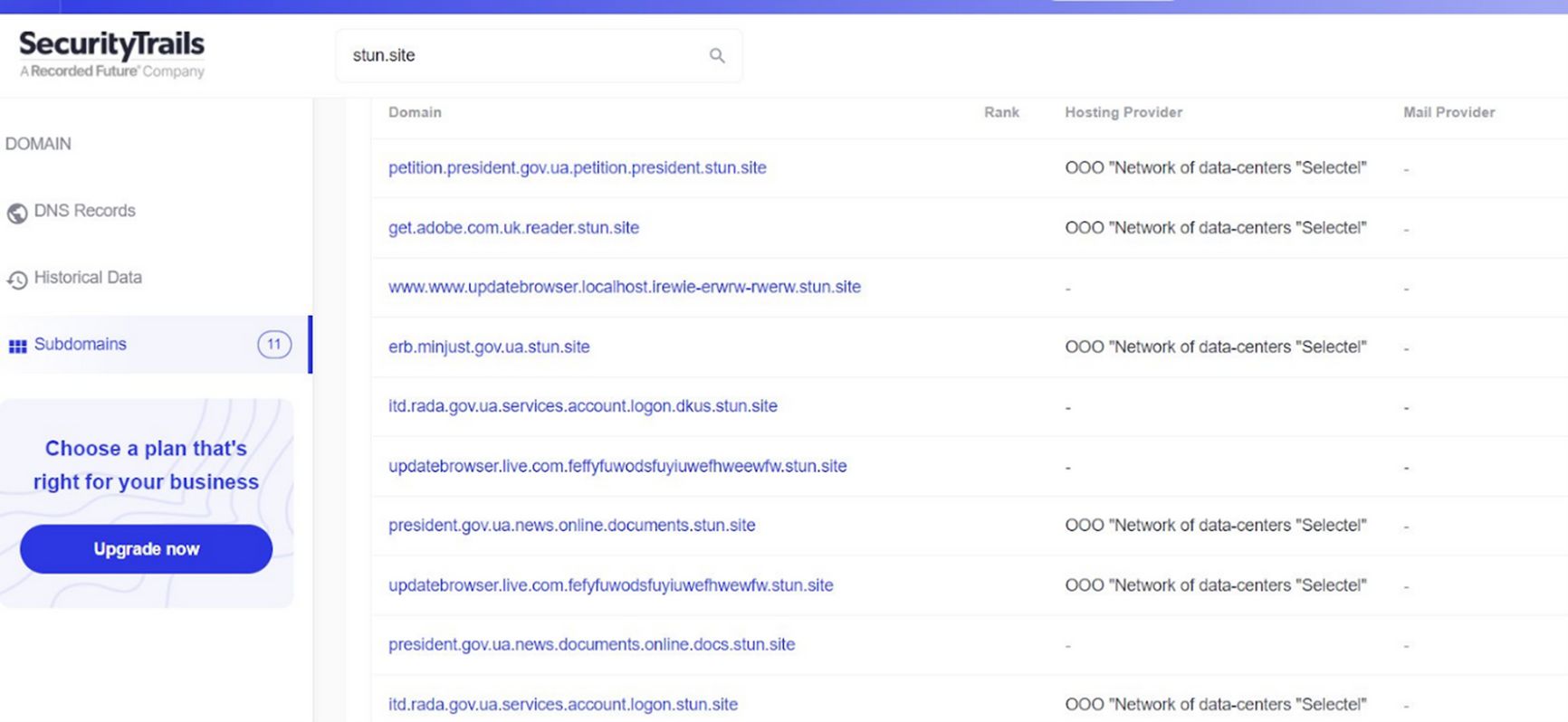

Кибер-аналитик Снорре Фагерланд, работающий в сотрудничестве с Bellingcat и The Insider, исследуя атаки на украинские сервисы, обнаружил веб-сайт, который служил центром управления и контроля для хакеров. Этот же центр управления, как удалось установить, был связан и с другими кибератаками в пользу России. Более того, анализируя этот ресурс, мы обнаружили клонированные копии ряда украинских государственных сайтов, в том числе главной страницы Офиса Президента, а также сайты Министерства юстиции Украины и государственного портала петиций.

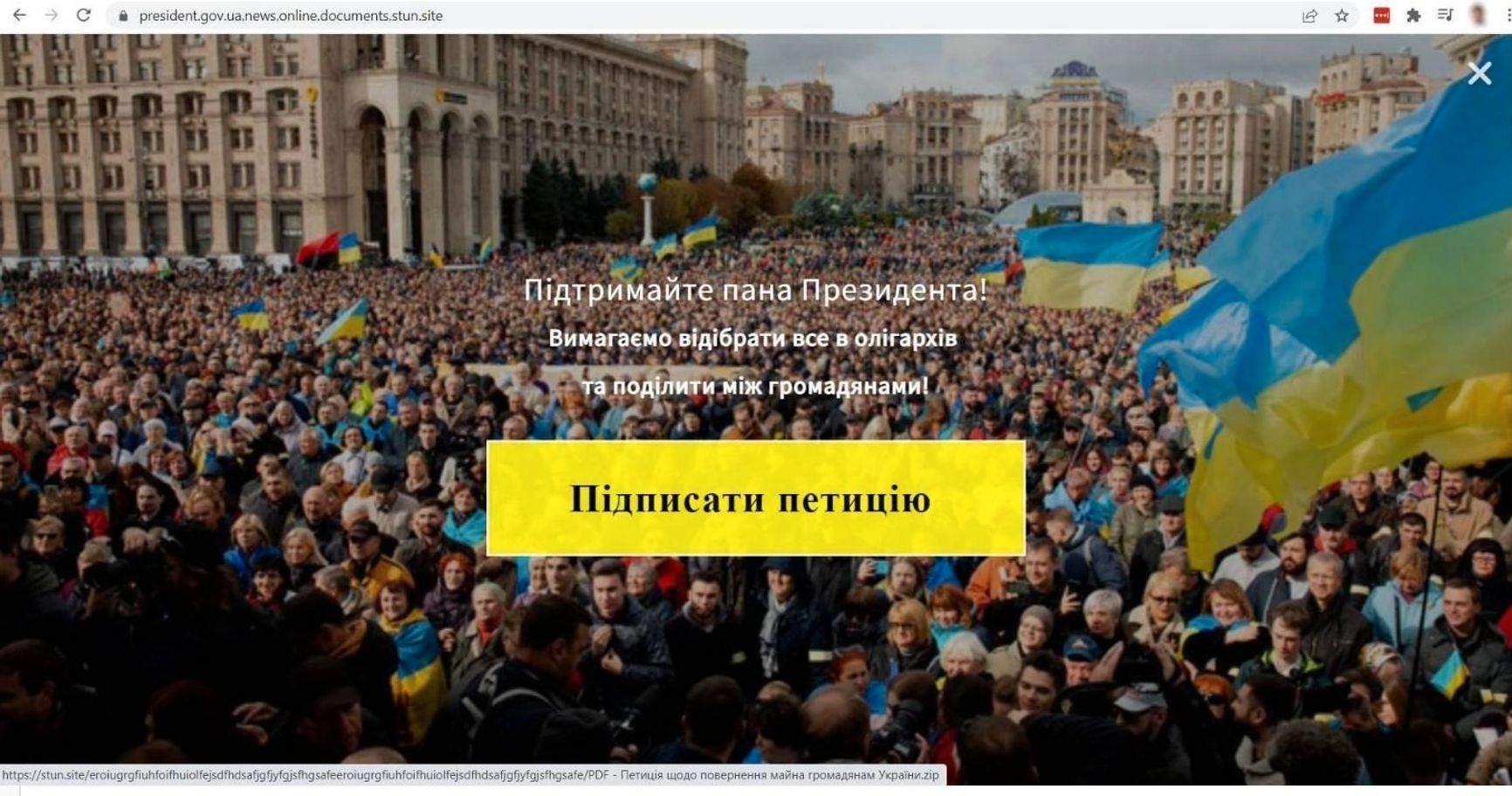

По крайней мере один из клонированных сайтов, размещенных на stun[.]site, был нацелен на очень широкую целевую аудиторию и, по-видимому, предназначался для заражения как можно большей части населения. Клонированный сайт был основным сайтом президента Украины. Однако на клоне появлялось всплывающее окно, которое предлагало посетителям поддержать Зеленского (надо признать, эта фишинговая атака была обречена на провал, так как любому украинцу понятно, что назвать петицию «Пiдтримайте пана Президента» — «Поддержите господина президента» — мог только человек, не владеющий языком). Петиция призывала конфисковать имущество всех олигархов и «разделить его между всеми гражданами».

Во время проверки клонированного веб-сайта (в период с 11 по 14 февраля 2020 года) нажатие кнопки запускало загрузку zip-файла, содержащего вредоносное ПО, скрытое под вводящим в заблуждение названием «PDF — Петиція щодо повернення майна громадянам України». Файл на самом деле не был файлом PDF, но имел исполняемое расширение cpl (панель управления). Анализ VirusTotal показал, что этот файл содержит множество вредоносных программ.

Тип вредоносного ПО, развернутого на поддоменах stun[.]site, а также регистратор домена совпадают с теми, что уже использовались в предыдущих кибератаках на украинское правительство в апреля 2021 года, а также на правительство Грузии. Об этих атаках сначала сообщила FortiGuard Labs, а затем Intezer. В ходе этих кибератак на адреса различных организаций в Украине и Грузии, связанных с безопасностью, рассылались фишинговые электронные письма с использованием уловок социальной инженерии с такими темами как: «Новый вариант COVID-21» и «Срочное обновление компьютера». Цель злоумышленников состояла в том, чтобы украсть конфиденциальные документы и файлы и установить Saint Bot Downloader на компьютеры жертв. В Украине атаки были направлены среди прочего на организацию ветеранов АТО.

Специалисты Intezer, как и ряд других специалистов в сфере кибер-безопасности исследователей, атрибутировали эти атаки хакерскому отделу ГРУ, известному как APT28 или Fancy Bear. Их вывод был основан не только на анализе мишеней (связанных с государственной безопасностью ведомствах, представляющих интерес для российского государства), но и на сходстве между этими атаками и предыдущими подтвержденными кампаниями APT28. К ним относятся предыдущее использование фишинговых тем, связанных с Covid-19 и НАТО, для нападения на Украину, использование вредоносного ПО AutoIt, использование шестнадцатеричного кодирования, пакетных файлов, командных оболочек и сценариев cmd. Кроме того, исторические IP-адреса, стоящие за доменными именами, которые использовались в качестве центров управления и контроля, принадлежали российским владельцам.

Домен, на котором были обнаружены украинские клонированные правительственные сайты, явно связан с тем же субъектом, который стоял за атаками 2021 года. По словам исследователя угроз Снорре Фагерланда, впервые обнаружившего кластер субдоменов сайтов-клонов, об этом свидетельствуют не только шаблоны доменных имен (домены, использовавшиеся в кампании 2021 года, включали eumr[.]site, 3236[.]site 3237[. ]сайт 3238[.]сайт), но и общностью вредоносного ПО, размещенного на этих сайтах, и stun[.]сайта.

Несмотря на схожесть размещенных вредоносных программ, недавно обнаруженный командный центр хакеров (отключенный после того, как специалисты в области кибер-безопасности предупредили хостинг-провайдеров о найденной вредоносной программе) отличался от сайтов 2021 года тем, что на нем размещались клоны государственных украинских веб-сайтов, нацеленные на широкие слои населения, а не на узкую группу организаций, связанных с безопасностью, которые могут владеть закрытыми конфиденциальными данными. Кроме того, большинство выявленных клонированных сайтов содержат разделы входа в систему, которые могут быть полезны для кражи учетных данных в фишинговых кампаниях. Единственным исключением был субдомен, созданный для входа в систему для депутатов украинского парламента.

Субдомены, размещенные на этом веб-сайте, включали клон веб-сайта Министерства юстиции, ранее находившийся на сайте http://erb.minjust.gov.ua.stun[.] и впервые обнаруженный в интернете 21 декабря 2021 года, а также портал администрации президента, ранее http://petition.president.gov.ua.petition.president.

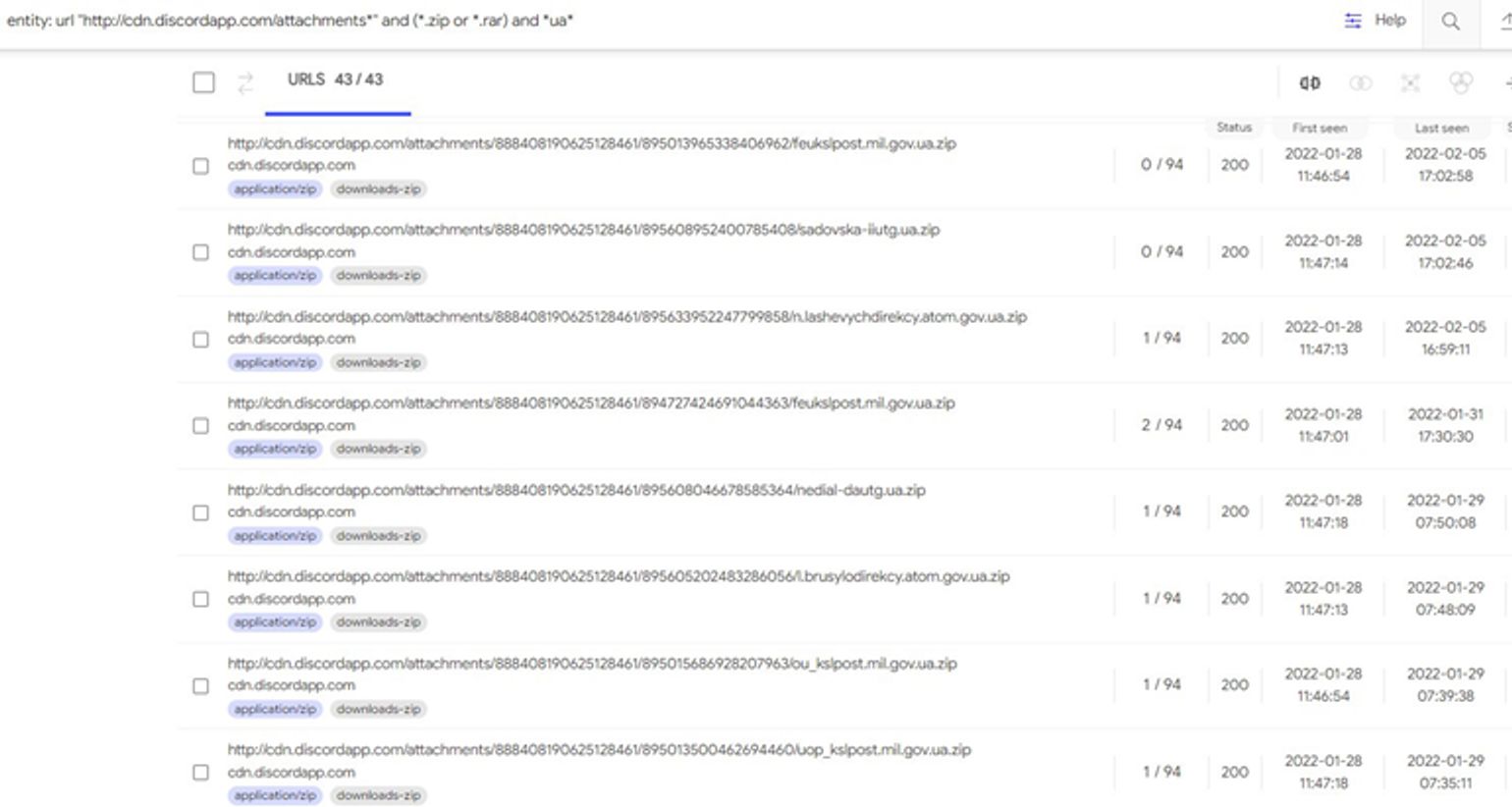

В январе-феврале 2022 года те же хакеры рассылали более 35 zip-файлов с вредоносным ПО. Эти пакеты, по-видимому, были нацелены на важные украинские цели, о чем свидетельствуют имена файлов, имитирующие домены агентства Украины по атомной энергии (atom.gov.ua), Министерства иностранных дел (mfa) и Министерства обороны (mil.gov. уа).

После развертывания вредоносное ПО снова подключилось к сайту 3237[.] — домену, который имел ту же историю регистрации и загрузку вредоносного ПО, что и stun[.] сайт. «Это показывает, что субъекты угрозы, стоящие за кампанией «Поддержите господина президента», имели сложную и диверсифицированную стратегию заражения и разрушения, соответствующую возможностям и потребностям враждебного национального государства», — поясняет Фагерланд.

Напомним, еще в 2017 году The Insider удалось доказать, что Fancy Bear состоит из сотрудников войсковой части 26165 ГРУ, а через год эти данные подтвердил Минюст США, официально выдвинув обвинения группе хакеров. Самой известной операцией APT28 стал взлом серверов Демократической партии США в 2016 году, призванный помочь Дональду Трампу победить Хиллари Клинтон на президентских выборах. Среди остальных мишеней кибератак APT28 можно отметить Белый дом (и другие цели в США), МИД Чехии, Польши, Германии, Италии, Латвии, Эстонии, Украины, Норвегии, Нидерландов и других стран, Минобороны Дании, Италии и Германии, Бундестаг, НАТО, ОБСЕ, МОК, WADA, JIT, ряд редакций иностранных СМИ (в том числе TV5Monde и Аль-Джазира). Эта же группа хакеров атаковала десятки российских оппозиционеров и членов НКО и журналистов, в том числе и сотрудников The Insider, что независимо друг от друга подтвердили четыре компании, работающие в области информационной безопасности.